Злоупотреба ГСМ телекомуникација

Злоупотреба GSM телекомуникација је ометање радио таласа на којима ради GSM мрежа, прислушкивање, прикупљање осетљивих података из мобилног телефона, интелектуална крађа, и други облици превара.

Легалност ових радњи је оправдана једино у случају националне безбедности и ако су угрожени људски животи, а и тада је потребан налог Јавног тужиоца.

Сигурносни проблеми у мобилним мрежама[уреди | уреди извор]

GSM стандард је дизајниран да буде сигуран мобилни телефонски систем са јаком претплатничком аутентификацијом и ваздушним преносом уз јаку енкрипцију. Безбедносни модел и алгоритми су развијени у тајности, а никада нису објављени. На крају су неки од алгоритама и спецификације процурили у јавност. Алгоритми су проучавани од настанка њихове примене и неке критичне грешке су пронађене.

Тако, након ближег погледа на GSM стандард, може се видети да безбедност уопште није задовољавајућа. Нападач може да иде кроз безбедносни модел или чак око њега, и да напада друге делове у GSM мрежи.

У мобилним мрежама сигурносни проблеми су везани за заштиту разговора, позивних података и спречавање превара путем мобилних телефона. Такође, сигурносни проблеми су и тзв. „клонирање мобилних уређаја“,[1] односно крађа идентитета и лажно представљање. Поступак којим мобилни уређај региструје своју позицију у мобилној мрежи, рањив је на пресретање. У случају да нападач пресретне и сазна позицију мобилног уређаја, сазнао је и корисникову позицију чију промену може искористити када мобилни уређај није у употреби.

GSM и GPRS безбедносна архитектура[уреди | уреди извор]

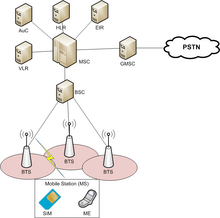

Срж GPRS мреже је интегрални део GSM мреже, распоређен у основној GSM мрежи, са додатним сервисима који задовољавају размену пакета.GPRS такође користи неке од постојећих GSM мрежних елемената, а неки од њих укључују постојећу базну станицу са њеним подсистемима тзв.

- BSS (eng. Base Station Subsystem),

- Мобилне свичинг центре (MSC),

- аутентикацијске сервере (AuC) и

- кућне локацијске регистре (HLR).

Неки од додатних елемента GPRS мрежи на постојеће GSM мреже укључују: GPRS Support Nodes (GSN), GPRSTunneling Protocol (GTP), Приступне тачке (eng. Access Points) и (пакетни протокол) ПДП контекст.

Сигурносне претње у GSM/GPRS/UMTS мрежама[уреди | уреди извор]

Сигурност GSM/GPRS мрежа је умереног нивоа. Пре појаве GPRS и UMTS протокола, GSM мреже су корисницима пружале довољну сигурносну заштиту. Појавом GPRS и UMTS технологија које су се или надограђивале или су осмишљене тако да буду компатибилне са GSM системом, повећале су се брзине преноса и капацитет комуникацијских канала. Такође, повећао се број услуга који се нуди корисницима, као што је пренос мултимедијалног садржаја. При надоградњи GSM система на технологије треће генерације [2] исправљени су неки сигурносни пропусти GSM мрежа, као што су постојање претње напада употребом лажне базне станице [3] и незаштићени пренос криптографских кључева и аутентикацијских података у самој мрежи. Упркос решавању неких сигурносних проблема, сигурносне претње још увек постоје и нападачи стално смишљају нове начине напада.

Успешни напади на мобилну мрежу укључују

- прислушкивање и/или

- лажно представљање,

- опонашање мреже,

- преузимање контроле над делом система, угроженим мрежним чвором или везом и измена,

- брисање или слање лажних сигнала те

- крађа корисничких података.

Успешан напад подразумева да нападач поседује посебно прилагођен мобилни уређај и/или базну станицу (одашиљач).

Нападач може извести напад ускраћивања услуга слањем посебно обликованих захтева за одјавом или обновом положаја мобилног уређаја из подручја у којем се корисник не налази. Уколико изводи напад с човеком у средини, нападач се употребом прилагођеног мобилног уређаја или базне станице убаци између мреже и корисника. Мобилни корисници се идентификују употребом привремених идентитета, но постоје случајеви када мрежа тражи корисника да пошаље свој прави идентитет у облику јасног текста. Напади које нападач може извести у овој ситуацији су:

- пасивна крађа идентитета – нападач има прилагођени мобилни уређај и пасивно чека појаву нове регистрације или рушење базе података јер се у тим случајевима од корисника тражи да пошаље своје податке у чистом тексту.

- активна крађа идентитета – нападач има прилагођену темељну станицу стога подстиче корисника да се прикључи на његову станицу. Затим га тражи да му пошаље IMSI.

Нападач се може маскирати и претварати да је права мобилна мрежа. То може учинити на следеће начине:

- Укидањем енкрипције између корисника и нападача – нападач с прилагођеном базном станицом подстиче корисника на пријаву на његову лажну станицу и када корисник користи услуге станице, опција криптовања није укључена.

- Укидањем енкрипције између корисника и праве мреже – у овом случају током успоставе позива могућности криптовања мобилног уређаја су промењене и мрежи се чини као да постоји разлика између алгоритма криптовања и аутентикације. Након тога мрежа може одлучити успоставити некриптовану везу. Нападач прекида везу и лажно се представља мрежи као корисник.

Нападач може извести напад лажно се представљајући као обичан корисник:

- Употребом угроженог аутентикацијског вектора – нападач с прилагођеним мобилним уређајем и угроженим аутентикацијским вектором опонаша корисника према мрежи и осталим корисницима.

- Прислушкивањем поступка аутентикације – нападач с прилагођеним мобилним уређајем користи податке које је добио прислушкивањем.

- Отимањем одлазних позива у мрежама с искљученом енкрипцијом.

- Отимањем долазних позива код којих је искључена енкрипција.

Крађом мобилног уређаја на којем није постављен механизам закључавања, као што је заштита лозинком, неовлашћени корисник може таквим мобилним уређајем затражити услуге на GPRS мрежи претварајући се да је изворни корисник. Претплатници користе ГПРС услуге уз претпоставку да се подаци шаљу са и према њиховом мобилном уређају заштићени те да је остварена поверљивост података. Због тога је осигуравање поверљивости одговорност оператера. GPRS стандарди нуде алгоритме за стварање јединствених сесијских криптографских кључева у сврху измене и сакривања поретка пакета података који се шаљу радио путовима између мобилног уређаја и SGSN-a (eng. Serving GPRS Support Node). Сваки пут када се ауторизовани GPRS мобилни уређај региструје на мрежу, успоставља се јединствени сесијски кључ који се користи за криптовање свих података који се преносе између мобилног уређаја и SGSN-a. У почетку су се елементи GSM-a користили искључиво за бежични пренос гласовних порука, али увођењем услуга размене негласовних података, као што је приступ Интернету, компоненте су измењене тако да подржавају и такве услуге. Надоградња доступних услуга повећала је број врста услуга на мобилној мрежи. Самим тиме, повећао се ризик од злоупотребе. Уколико нападач неовлашћено приступи елементима GSM/GPRS мреже, може уметнути неважеће и измишљене претплатнике у HLR-у (eng. Home Location Register) и/или VLR (eng. Visitor Location Register) или извести напад ускраћивања услуга (eng. Denial of Service). Према томе, осигуравање физичких положаја елемената GSM/GPRS мреже је такође важно. Једнако је важно знати ко све има приступ споменутим елементима мреже. Приступни пописи и записи се требају проверавати, потребно је поставити и видео надзор и проверити прошлост запослених који раде за мобилне оператере.

Типови информација које се требају заштитити на GSM/GPRS мрежи укључују следеће:

- Кориснички подаци – гласовни подаци или информације послате или примљене преко GSM/GPRS мреже.

- Наплаћивање информација – информације које прикупе SGSN и GGSN користе се за наплаћивање услуга.

- Информације о претплатнику – сачуване су у мобилном уређају као и у HLR-у и VLR-у.

- Техничке информације о GSM/GPRS мрежи – описују архитектуру и конфигурацију мреже.

Оператери мобилних услуга су одговорни за постављање сигурности на својој GSM/GPRS мрежи. Неки уређаји који се користе у мрежи већ имају у себи сигурносне функционалности, као што су криптовање података и аутентификација корисника. Уз то, пружалац услуга може додати функционалности које побољшавају сигурност мрежа. Неке од њих су заштитни зидови (eng. firewall) и VPN везе преко GPRS мреже. Стандардне сигурносне услуге које нуде GSM/GPRS мреже су:

- анонимност

- аутентикација

- заштита слања сигнала

- заштита корисничких података

GSM/GPRS мреже користе TBMI (eng. Temporary Mobile Subscriber Identities) функционалност како би осигурали да идентитет претплатника остане заштићен на мобилној мрежи. Идентитет претплатника се утврђује у кратком временском размаку када се мобилни уређај прикључује на мрежу. Када мобилни уређај успостави везу с мрежом, мора пружити свој IMSI (eng. International Mobile Subscriber Identity). IMSI садржи лични број претплатника, његово име и мрежу те код државе у којој је уговорио претплату. Када је мрежа завршила с употребом информација за идентификацију претплатника, мобилном уређају се додељује TMBI. Након тога се одржава анонимност корисника. GSM/GPRS мреже користе механизам „изазов-одговор“ (eng. challenge-response) како би осигурали да само ауторизовани корисници имају приступ мрежи. За GSM гласовне услуге аутентикацију обавља MSC (eng. Mobile Switching Center), а за GPRS SGSN. SGSN додељује случајно одабране 128 битне бројеве мобилном уређају. Мобилни уређај употребом приватног аутентикацијског кључа јединственог за сваког претплатника(сачуваном у SIM картици) и GSM аутентикацијског алгоритма А3 ствара 32 битни број као одговор 128 битном броју којег је послао SGSN. SGSN прима одговор на изазов и обавља исти рачунски поступак као и мобилни уређај. Ако су резултати једнаки, мобилни уређај се успешно аутентификовао на GPRS мрежи и може користити њене услуге. Током описане интеракције претплатников приватни кључ се не преноси преко радио таласа (како би се заштитио). Слање сигнала и корисничких података преко GPRS-IP потпорне мреже и преко радио везе заштићено је од пресретања и прислушкивања криптографским алгоритмима. SGSN и мобилни уређај користе 128 битни број коришћен у процесу аутентикације и приватни кључ претплатника (такође сачуван у HLR-у) те у комбинацији са алгоритмом за стварање кључева А8 стварају криптографски кључ. Подаци који се преносе између мобилног уређаја и GPRS мреже се могу криптиовати употребом алгоритма GPRS-A5 (прилагођене иначе А5 алгоритма који се користи за криптовање гласовне комуникације преко GSM мрежа).

Проблеми са А3/А8 аутентикацијом[уреди | уреди извор]

А3/А8 је термин који се користи да опише механизам који се да аутентификује уређај на мобилној телефонској мрежи.[4] А3 и А8 заправо нису алгоритми шифровања. У А3 /А8 најчешће се користи алгоритам COMP128.[4]ЦОМП128 је разбијен од стране Вагнера и Голдберга за мање од дана.[5] То изазива забринутост имајући у виду GPRS као безбедни комуникацијски механизам. Након пуцања COMP128 Вагнер и Голдберг су наставили даље како би доказали да је могуће добити и Ki вредности, тако отварајући могућност за клонирање SIM картице. Недуго затим су се појавили COMP128-2 и COMP128-3 због клонирања, али већина SIM картица још увек користи COMP128. Ове безбедносне претње илуструју неке од безбедносних питања које мора да се исправе, ако се жели да GPRS буде медијум за безбедно мобилно пословање и комуникацију.

Проблеми са А5 алгоритмом[уреди | уреди извор]

А5 алгоритам се користи да се спречи прислушкивање са стране шифровањем комуникација између мобилних станица (телефон) и BSS (eng. Base Station Subsystem). Kc се добија када се Ki и RAND вредност уносу у А5 алгоритам. Ова вредност Kc је тајни кључ који се користи са А5 алгоритмом за шифровање између мобилне станице и BSS. Постоје најмање три врсте А5 алгоритама. Овде су укључени А5/1 који се најчешће користи у западним земљама. А5/1 се сматра јаком енкрипцијом,[5] али је било обрнутог инжињеринга од 1998.године, па стога није сигуран. А5/2 је проваљен од Вагнера и Голдберга. Методологија која се користила захтевала је 5 CPI (eng. Cycles Per Instruction) правећи да А5/2 постане скоро бескористан. Коначно А5/0 је облик који А5 не шифрује податке. Сви ови проблеми са А5 алгоритмима за шифровање доказују да је прислушкивање између мобилне станице и BSS још увек могуће, остављајући довољно прстора да GPRS преко GSM језгра буде веома несигуран медијум комуникације.

Напад на RAND вредности[уреди | уреди извор]

Када AuC(eng. Authentication centre) покуша да аутентификује СИМ картицу, RAND вредност послата на СИМ картицу може се мењати од стране уљеза и тиме онемогућити аутентификацију. Ово може да проузрокује „denial of service“ нападе, познатије под скраценицом DoS.[5]

Сигурност мобилног банкарства[уреди | уреди извор]

СМС банкарске услуге у Србији[уреди | уреди извор]

Напредније банке у Србији користе Wireless Internet Gateway (WIG) за мобилно банкарство. Народна Банка Србије (НБС) користи Unstructured Supplementary Services Data (USSD) са СМС подршком. Народна банка Србије захтева да прво корисник пошаље USSD захтев укључујући свој PIN банковног сервера. Затим, сервер узвраћа поруком кориснику да је спреман да прихвати „банкарску“ СМС поруку. Овај приступ није безбедан јер сваки корисников детаљ резултује у чистом тексту. Мобилни оператер има пун увид у детаље банковног рачуна корисника.

Сигурносни проблеми са СМС-ом[уреди | уреди извор]

Првобитна идеја за коришћење СМС је била намењена претплатницима да шаљу податке који нису поверљиви преко GSM инфраструктуре. Узајамна аутентификација, шифровање текста,“ с краја на крај безбедност“, су изостављени приликом пројектовања GSM архитектуре.[5]

Фалсификовање адресе инцијатора[уреди | уреди извор]

СМС спуфинг (eng.spoofing) је напад који подразумева треће лице које шаље поруке, представљајући се као легитимни пошиљалац. Могуће је мењати поља адреса иницијатора у заглављу СМС на други алфа-нумерички стринг. Он крије оригиналног пошиљаоца адреса [4] и пошиљалац може да обавља маскиране нападе.

СМС Кодирање[уреди | уреди извор]

Подразумевани формат података за СМС поруке је чист текст (eng. plaintext).Једина енкрипција која је укључена током преноса је шифровање између базне станице и примопредајника мобилне станице. „С краја на крај“ енкрипција тренутно није доступна. Алгоритам за шифровање који се користи је А5 који је доказано рањив.[5]

Безбедносни проблеми са ГПРС-ом[уреди | уреди извор]

Безбедноссни проблеми са садашњим имплементацијама који употребљавају WAP систем[уреди | уреди извор]

Садашње мобилне банкарске имплементације које користе WAP показале су се као веома сигурне, али постоје неке рупе што може довести до небезбедних комуникација. Неке од ових рупа су:

- Нема „с краја на крај“ енкрипције између клијента и банке сервера. Зато је „с краја на крај“ енкрипција за шифровање између клијента и мрежног пролаза (eng. Gateway) и између мрежног пролаза и банке сервера.

Како би се решио овај проблем, банка сервер може имати свој сопствени приступ Acess Point Name (APN) у било којој GPRS мрежи. Овај APN би служио као WAP мрежни пролаз за банку. Због тога, клијент би се повезивао са банком директно, без трећих учесника у комуникацији.

- Величине криптованог кључа које нуде WTLS стандарди нису довољно јаки да се данас користе са WAP апликацијама у погледу безбедносних захтева. С обзиром на низак ниво процесорске снаге од стране мобилних уређаја, величине кључа су забрањене.[6]

Безбедносна питања у вези са коришћењем општих принципа GPRS мрежа[уреди | уреди извор]

Језгро GPRS мрежа је сувише уопштено, и не задовољава неке банкарске безбедносне захтеве. Неки од ових захтева укључују:

- Недостатак власника рачуна или банковну аутентификацију. Банка може да пружа јединствену APN за приступ серверу банке, али без овог или неког другог механизма за аутентификацију свако се може представити као Банка. Сва ова питања изазивају забринутост у погледу поседовања банковних информација власника рачуна, и самих информација банке.

- Пружање функција да би се избегла модификација података и обезбедио интегритет података за оба власника рачуна и банке. Методе које се могу користити за поверљивост података између мобилне станице и сервера банке су показале да су слабе, и оператеру мреже је омогућено да види информације о детаљима рачуна корисника. Ово отвара питања безбедности и за банку и за власника рачуна. Банка не може да докаже да власник рачуна врши специфичне акције и власник рачуна не може да докаже да банка врши одређену радњу. ГПРС омогућава сесије руковања објектима, али не рукује банкарским посебним сесијама.То може изазвати недоследности на страни банке и подизање безбедносних питања.

Правни оквир и закони у Србији[уреди | уреди извор]

У борби против злоупотребе ГСМ мрежа у Републици Србији, употребљавају се различити закони (зависно од природе криминалитета):

- Кривични Законик Републике Србије [7]

- Закон о телекомуникацијама [8]

- Закон о заштити података о личности[9]

- Закон о организацији и надлежности државних органа за борбу против високотехнолошког криминала[10]

Најчешћи проблеми у пракси[уреди | уреди извор]

- Приватност и безбедност информација

- Члан 54., Закона о телекомуникацијама - Јавни телекомуникациони оператор дужан је да предузме одговарајуће техничке и организационе мере како би обезбедио поверљивост и безбедност својих услуга и забрањено му је да даје информације о садржају, чињеницама и условима преноса порука, осим минимума који је неопходан за нуђење услуга на тржишту или у случајевима предвиђеним законом.[8]

- Члан 55., Закона о телекомуникацијама - Забрањене су све активности или коришћење уређаја којима се угрожава или нарушава приватност и поверљивост порука које се преносе телекомуникационим мрежама, осим када постоји сагласност корисника или ако се ове активности врше у складу са законом или судским налогом издатим у складу са законом.[8]

- Права корисника телекомуникација

- Члан 92., Закона о телекомуникацијама - Јавни телекомуникациони оператор и корисник међусобна права и обавезе регулишу уговором, а услови пружања јавне телекомуникационе услуге морају бити унапред познати и доступни јавности.[8]

- Казнене одредбе

- Члан 96., Закона о телекомуникацијама - Новчаном казном од 300.000 до 3.000.000 динара казниће се за привредни преступ јавни телекомуникациони оператор који је правно лице, ако не предузме одговарајуће мере ради обезбеђења поверљивости и безбедности услуга које пружа, у складу са чланом 54 [8]

Неки од најчешћих проблема у пракси су:

- Пресретање неговорних података (текст)

- Ĉлан 142., кривичног Закона Републике Србије - Ко неовлашћено отвори туђе писмо, телеграм или какво друго затворено писмено или пошиљку или на други начин повреди њихову тајност или ко неовлашћено задржи, прикрије, уништи или другом преда туĎе писмо, телеграм или другу пошиљку или ко повреди тајност електронске поште или другог средства за телекомуникацију, казниће се новчаном казном или затвором до две године.[7]

- Пресретање говорних података (глас) – прислушкивање

- Ĉлан 143., кривичног Закона Републике Србије - Ко посебним уређајима неовлашћено прислушкује или снима разговор, изјаву или какво саопштење који му нису намењени, казниће се новчаном казном или затвором од три месеца до три године.[7]

- Превара

- Члан 208.,кривичног Закона Републике Србије - Ко у намери да себи или другом прибави противправну имовинску корист доведе кога лажним приказивањем или прикривањем чињеница у заблуду или га одржава у заблуди и тиме га наведе да овај на штету своје или туђе имовине нешто учини или не учини, казниће се затвором од шест месеци до пет година и новчаном казном.[7]

- Неовлашћена модификација ГСМ мрежа

- Уништење и оштећење јавних уређаја

- Члан 279.,кривичног Закона Републике Србије - Ко уништи, оштети, измени, учини неупотребљивим или уклони јавни уређај за воду, топлоту, гас, електричну или другу енергију или уређаје система веза и на тај начин проузрокује поремећај у животу грађана или у функционисању привреде, казниће се затвором од три месеца до пет година.[7]

Одређивањем институција и механизама државе који ће реаговати на кривична дела ове врсте криминала, успоставњен је у потпуности уређен начин и модел институционалне реакције друштва на ову врсту криминала почев од откривања и гоњења учинилаца ових дела, преко оптуживања, процесуирања и на крају осуђивања оних учинилаца којима је у судском поступку утврђена кривица.

Органи управе[уреди | уреди извор]

За сузбијање ове врсте криминала потребна је јака законска регулатива. Органи Републике Србије за борбу против злоупотребе ГСМ мрежа су:

- Посебно тужилаштво, односно Посебно одељење за борбу против високотехнолошког криминала (што је пун законски назив Посебног тужилаштва) које је у организационом и функционалном смислу део Окружног јавног тужилаштва у Београду.

- Служба за борбу против високотехнолошког криминала (део МУП-а), која би према Закону требало да у сарадњи са Посебним тужилаштвом радила на плану обезбеђивања релевантних доказа за дела нелегалних активности у ГСМ мрежи.

- Веће Окружног суда за борбу против високотехнолошког криминала Окружног суда у Београду.

- Привредни суд у Београду

Такође, јако је битна међусобна сарадња са другим линијама рада криминалистичке полиције, као и са другим службама у земњи и иностранству као што су: Безбедносно информативна агенција, Интерпол, Европол, Еф-Би-Ај (енг. ФБИ) и др.

Закључак[уреди | уреди извор]

Један од кључних фактора за успех мобилне технологије је могућност пружања побољшане функционалности која се може упоредити са фиксним мрежама. Уз то, развијене су напредне и далекосежне мреже које омогућују корисницима лаку доступност података, брзе и ефикасне комуникације и једноставан приступ Интернету. Стандарди који корисницима омогућују споменуте услуге су ГСМ, ГПРС, УМТС. Наравно, још увек постоји места за развој и како расте потражња за количином информација и њиховом беспрекорним квалитетом, тако ће напредовати и мобилна технологија. 4Г технологије су присутне већ неколико година и ускоро ће их заменити 5Г технологије. Услуге 3Г мрежа нуде побољшану функционалност мобилних уређаја и неометан ток података. Такве су услуге свакодневица и могуће је рећи са сигурношћу да ће пружиоци услуга надоградити постојеће структуре тако да подржавају нове технологије. У том поступку потребно је пазити на појаву сигурносних недостатака који су везани управо уз надоградњу услуга. Постојећа заштита је довољно добра за старе технологије, па је с надоградњом система потребно надоградити и обновити заштиту мобилних система. Једнаке сигурносне претње које постоје у фиксним мрежама, постоје и у бежичним. Пружитељи услуга морају прилагодити сигурносне мере развоју технологије и спречити нападаче од угрожавања доступности мреже, беспрекорности података и поверљивости информација. Стандарди за 2Г и 3Г технологије садрже механизме за аутентикацију и енкрипцију, међутим није довољно ослањати се искључиво на те сигурносне стандарде. Иако сигурност 3Г мрежа означава велики корак напред у односу на прошле генерације, још увек постоје сигурносни пропусти које треба решити у будућности. Мобилни уређаји и мреже су се понудом услуга приближили функционалностима рачунара. Корисници свих мобилних уређаја, а поготово треће и четврте генерације, требају бити свесни сигурносних претњи које се јављају употребом мобилних технологија и применити мере заштите.

Види још[уреди | уреди извор]

- Приватност на интернету

- Сајбер ухођење

- Приватност електронске поште

- Сајбер криминал

- Рачунарска саботажа

- Злоупотреба платних картица

- Криптовање база података

- Интернет преваре

Референце[уреди | уреди извор]

- ^ Клонирање мобилних уређаја Архивирано на сајту Wayback Machine (19. април 2012), Приступљено 4. 5. 2013.

- ^ 3Г, Приступљено 4. 5. 2013.

- ^ Опис базне станице Архивирано на сајту Wayback Machine (25. фебруар 2012), Приступљено 4. 5. 2013.

- ^ а б в Steve Lord, "X-Force Security Assessment Services, and Internet: Trouble at the Telco When GSM goes bad",у часопису "In network security"

- ^ а б в г д Wagner, D., "GSM Cloning", доступно на http://www.isaac.cs.berkeley.edu/isaac/gsm.html, приступљено 28 октобра 2006. године

- ^ Burak Bayoglu,"Performance evaluation of WTLS handshake protocol using RAS and elliptic curve cryptosystems", 2004.

- ^ а б в г д ,"Кривични Законик Републике Србије", "Сл. гласник РС", бр. 85/2005, 88/2005 - испр., 107/2005 - испр., 72/2009 и 111/2009, Приступљено 4. 5. 2013.

- ^ а б в г д ,"Закон о телекомуникацијама","Сл. Гласник РС",бр. 44/2003 и 36/2006[мртва веза], Приступљено 4. 5. 2013.

- ^ ,"Закон о заштити података о личности", Приступљено 4. 5. 2013.

- ^ ,"Закон о организацији и надлежности државних органа за борбу против високотехнолошког криминала",,"Службени гласник РС", бр. 61/2005, 104/2009 Архивирано на сајту Wayback Machine (16. мај 2012), Приступљено 4. 5. 2013.

Литература[уреди | уреди извор]

- -{Асха К. Мехротра, ГСМ Сyстем Енгинееринг. 1997. ИСБН 978-0890068601.

- Стеве Лорд, X-Форце Сецуритy Ассессмент Сервицес, анд Интернет: Троубле ат тхе Телцо Wхен ГСМ гоес бад. Ин Нетwорк Сецуритy, 2003(1):10 12, 2003

- Марграве, D. ГСМ Сецуритy анд Енцрyптион. Доступно на: хттп://www.хацкцанада.цом/блацкцраwл/целл/гсм/гсмсецур/гсм-сецур.хтмл[мртва веза] (1999); приступљено дана 27. октобра 2006.

- Wагнер, D. ГСМ Цлонинг,доступно на: хттп://www.исаац.цс.беркелеy.еду/исаац/гсм.хтмл (1998); приступљено дана 28 октобра 2006.

- WАП Форум, Wирелесс Апплицатион Протоцол Арцхитецтуре Специфицатион, Версион 12-Јул-2001, доступно на : хттп://www.wапфорум.орг Архивирано на сајту Wаyбацк Мацхине (10. јун 2006), 2001.

- Бирyуков, А. Схамир, А. Wагнер, D. Реал Тиме Црyптаналyсис оф А5/1 он а ПЦ. Ин Фаст Софтwаре Енцрyптион Wорксхоп, 2000

- Сталлингс, W. Нетwорк Сецуритy Ессентиалс Апплицатионс анд Стандардс, Прентице Халл, 2003.

- Кривични Законик Републике Србије, "Сл. гласник РС", бр. 85/2005, 88/2005 - испр., 107/2005 - испр., 72/2009 и 111/2009

- Закон о телекомуникацијама, "Сл. гласник РС", бр. 44/2003, 36/2006, 50/2009 - одлука УС и 44/2010 - др. закон